Cómo Gestionar Incidentes de Ciberseguridad en Redes Corporativas.

Un Enfoque Basado en Big Data

Un Enfoque Basado en Big Data

Monitorear todos los eventos en una red corporativa es un desafío propio del Big Data. Cada actividad que ocurre en la red, ya sea inicios de sesión, descargas, ejecución de scripts, actualizaciones, cambios de configuración, entre otros, genera registros que pueden transformarse rápidamente en un volumen inmenso de datos para procesar. Estos datos provienen de endpoints, servidores, routers, switches y otros componentes de la infraestructura.

Es inevitable que algunos de estos eventos tengan implicaciones negativas para la seguridad de la empresa. Imagina, por ejemplo, un empleado que conecta un dispositivo USB infectado con un gusano a su equipo de trabajo: de inmediato, se genera un incidente de seguridad. Pero, ¿tu red está configurada para detectar este tipo de eventos? Y cuando lo detectas, ¿cómo respondes?

No todos los incidentes requieren activar un equipo completo de respuesta. La automatización de respuestas juega un papel crucial en la optimización del tiempo y los recursos dedicados a la seguridad informática. En muchas ocasiones, un solo administrador puede gestionar una amenaza utilizando las herramientas básicas disponibles.

Sin embargo, si un analista de seguridad identifica un patrón más complejo o una falla inexplicable en el sistema, es posible que te enfrentes a un incidente de seguridad mayor. En estos casos, la intervención del equipo de respuesta a incidentes de seguridad informática (CSIRT) puede ser clave. Contar con un plan de respuesta bien estructurado permitirá a un CSIRT actuar con confianza y enfrentar cualquier amenaza que intente vulnerar tu red.

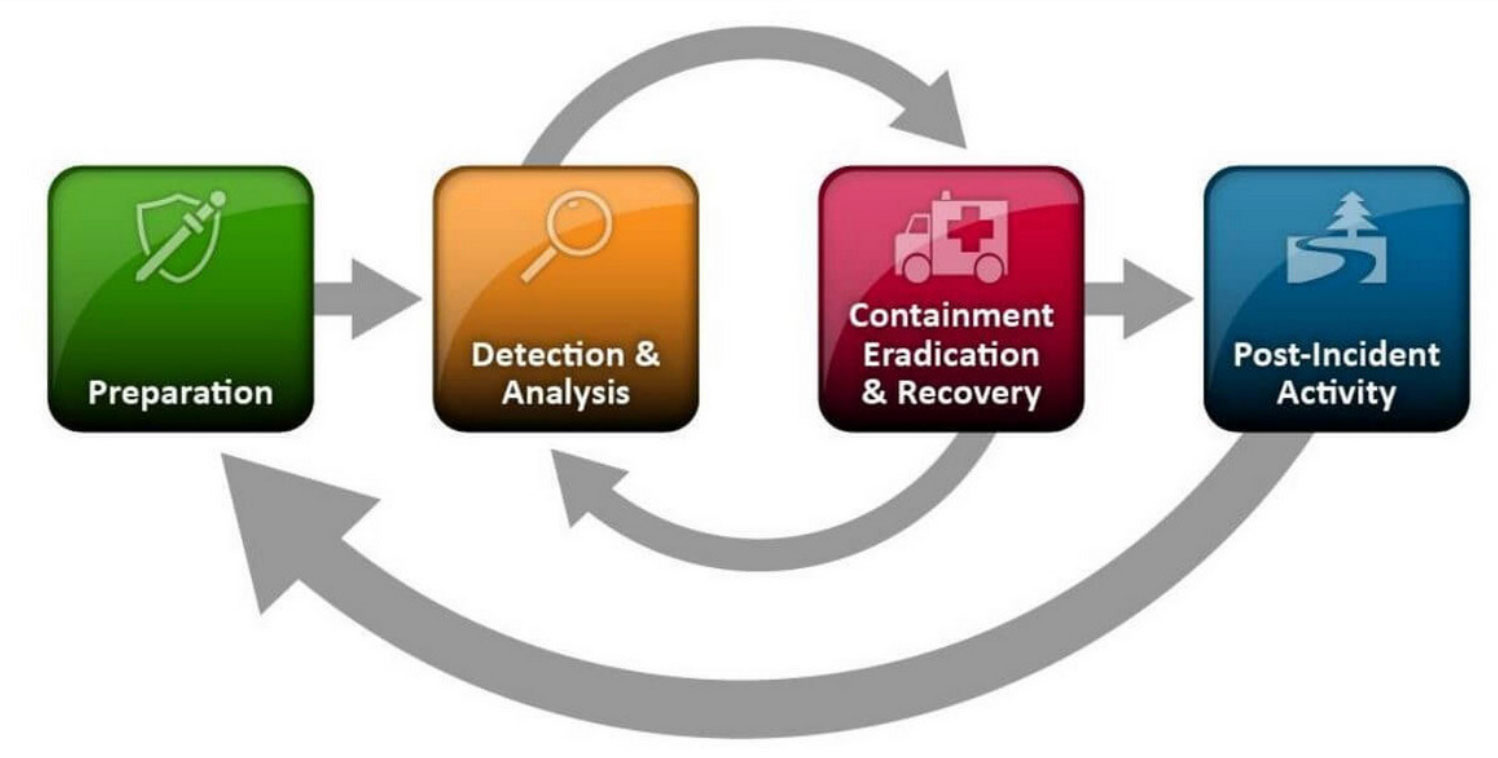

Cuatro etapas de respuesta a incidentes:

Un estándar importante para verificar su plan de respuesta a incidentes proviene de una publicación del NIST llamada Guía de manejo de incidentes de seguridad informática (SP 800-61). La guía detalla cuatro fases de respuesta a incidentes: Preparación; Detección y Análisis; Contención, Erradicación y Recuperación; y Actividad posterior al Incidente.

Gestionar incidentes siguiendo estos cuatro pasos puede ayudar a garantizar un retorno exitoso a las operaciones comerciales normales.

Fuente: